Lunedì vi abbiamo informato il primo attacco AirTag, di cui si è occupato un esperto di sicurezza tedesco. Nello specifico è riuscito ad entrare nel microcontrollore e a sovrascriverne il firmware, grazie al quale ha potuto impostare un URL arbitrario che verrà poi visualizzato al ritrovatore quando il prodotto sarà in modalità Smarrito. Oggi un'altra cosa interessante è circolata su Internet. Un altro esperto di sicurezza, Fabian Bräunlein, ha ideato un modo per sfruttare la rete Find per inviare messaggi.

Potrebbe essere ti interessa

Cos'è la rete di ricerca

Ricordiamo innanzitutto brevemente cos'è in realtà la rete Najít. È un raggruppamento di tutti i prodotti Apple che possono comunicare tra loro in modo sicuro. Questo è ciò che Apple utilizza principalmente per il suo localizzatore AirTag. Condivide una posizione relativamente dettagliata con il suo proprietario anche quando si allontanano l'uno dall'altro per diversi chilometri. È sufficiente che passi qualcuno con un iPhone, ad esempio un AirTag smarrito. I due dispositivi vengono immediatamente collegati, l'iPhone invia quindi in forma sicura le informazioni sulla posizione del localizzatore e il proprietario può così vedere approssimativamente dove si trova.

Abuso di rete Trova

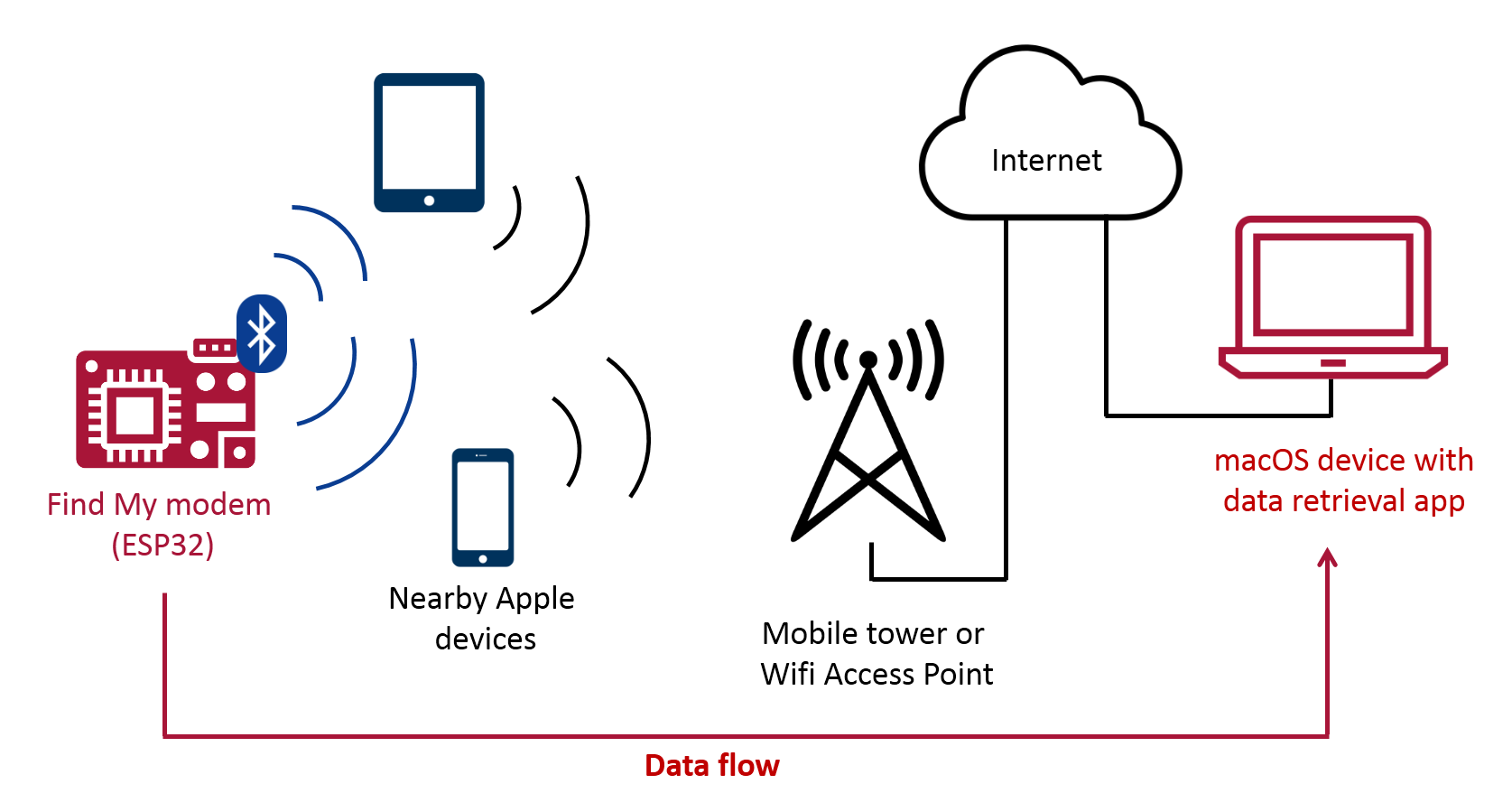

Il suddetto esperto di sicurezza aveva in mente una cosa. Se fosse possibile inviare informazioni sulla posizione attraverso la rete in questo modo, anche senza una connessione Internet (AirTag non può connettersi a Internet, ndr), forse questo potrebbe essere utilizzato anche per inviare messaggi più brevi. Bräunlein ha saputo sfruttare proprio questo. Nella sua dimostrazione, ha anche mostrato quanto sia grande un testo che può effettivamente essere inviato dal microcontrollore stesso, che esegue la propria versione del firmware. Questo testo è stato successivamente ricevuto su un Mac già predisposto, dotato anche di una propria applicazione per la decodifica e la visualizzazione dei dati ricevuti.

Per ora non è del tutto chiaro se questa procedura possa diventare pericolosa nelle mani sbagliate, o come potrebbe essere utilizzata in modo improprio. In ogni caso, su Internet circola l'opinione che Apple non sarà in grado di impedire una cosa del genere così facilmente, paradossalmente a causa della sua grande enfasi sulla privacy e della presenza della crittografia end-to-end. L'esperto ha descritto l'intero processo in dettaglio a modo suo blogu.

Potrebbe essere ti interessa

Adam Kos

Adam Kos