I ricercatori dell'Università cinese di Zheijiang hanno scoperto una cosa molto interessante, vale a dire che gli assistenti intelligenti dei telefoni cellulari (in questo caso Siri e Alexa) possono essere attaccati in modo molto semplice senza che il proprietario del dispositivo attaccato ne abbia la minima idea. Gli attacchi guidati dagli ultrasuoni non sono udibili dall'orecchio umano, ma il microfono del dispositivo è in grado di rilevarli e, a quanto pare, in molti casi può essere comandato.

Potrebbe essere ti interessa

Questo metodo di attacco si chiama "DolphinAttack" e funziona secondo un principio molto semplice. Innanzitutto, è necessario convertire i comandi vocali umani in frequenze ultrasoniche (banda 20 Hz e superiori) e quindi inviare questi comandi al dispositivo target. Tutto ciò che serve per una corretta trasmissione del suono è un altoparlante del telefono collegato ad un piccolo amplificatore e un decoder a ultrasuoni. Grazie al sensibile microfono presente nel dispositivo attaccato, i comandi vengono riconosciuti e il telefono/tablet li interpreta come classici comandi vocali del suo proprietario.

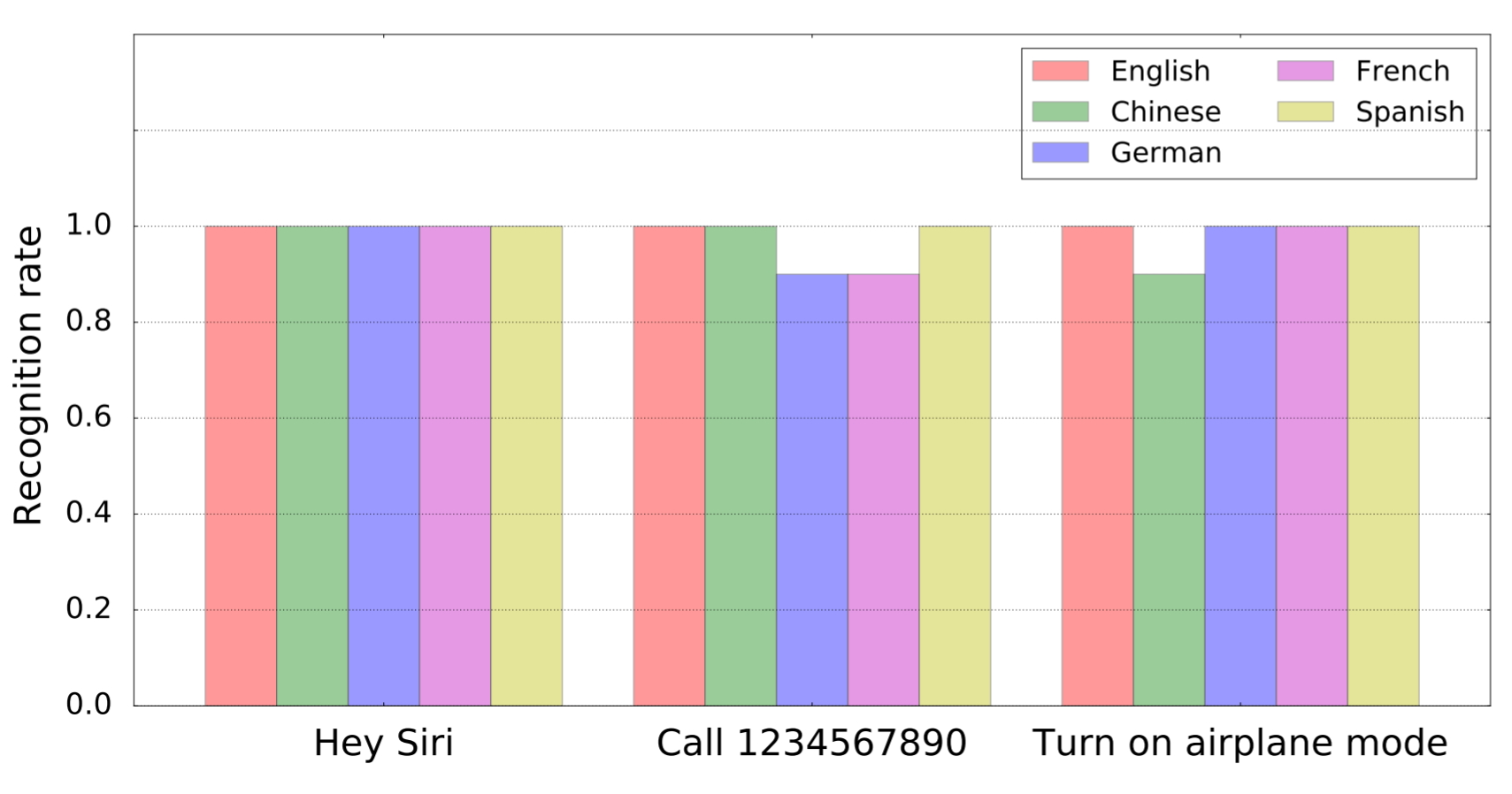

Nell'ambito della ricerca è emerso che praticamente tutte le assistenti donne sul mercato rispondono a tali ordini modificati. Che si tratti di Siri, Alexa, Google Assistant o Samsung S Voice. Il dispositivo testato non ha avuto alcuna influenza sul risultato del test. La reazione degli assistenti è stata quindi ricevuta sia dal telefono che da tablet o computer. Nello specifico sono stati testati iPhone, iPad, MacBook, Google Nexus 7, Amazon Echo e persino Audi Q3. In totale c'erano 16 dispositivi e 7 sistemi diversi. I comandi degli ultrasuoni sono stati registrati da tutti. Ciò che forse è ancora più inquietante è il fatto che i comandi modificati (e non udibili dall'orecchio umano) venivano riconosciuti anche dalla funzione di riconoscimento vocale.

Nei test sono state utilizzate diverse procedure. Dal semplice comando per comporre un numero, all'apertura di una pagina dettata o alla modifica di specifiche impostazioni. Nell'ambito del test è stato anche possibile modificare la destinazione del navigatore dell'auto.

L'unica notizia positiva di questo nuovo metodo di hacking del dispositivo è il fatto che attualmente funziona a circa un metro e mezzo o due metri. La difesa sarà difficile, poiché gli sviluppatori di assistenti vocali non vorranno limitare le frequenze dei comandi rilevati, poiché ciò potrebbe portare a un funzionamento peggiore dell'intero sistema. In futuro, però, bisognerà trovare una soluzione.

Fonte: Engadget

Dato che stai traducendo l'articolo, avresti potuto renderlo più comprensibile. Dall'originale inglese, è molto meno confuso come funziona. La difesa è banale, basta ignorare i comandi che arrivano solo sulle frequenze ultrasoniche.

Sì, e come affermato nell'articolo, gli sviluppatori non procederanno ignorando i comandi dalle frequenze ultrasoniche, poiché non è del tutto chiaro come ciò influenzerebbe la qualità risultante e le capacità di riconoscimento dei comandi vocali classici.

No, l'articolo dice di tagliare lo spettro. Ho proposto di ignorare l'ingresso, che è composto solo dalla parte ultrasonica dello spettro.